Continuamos con la creación de un portlet que consulta a una BD Oracle y nos muestra los datos en una simple tabla HTML.

Enlace a la primera parte.

Recordemos que lo último que habíamos hecho era incluir el driver de Oracle en nuestro proyecto, así que ya podemos pasar a establecer la conexión con la BD.

5. Establecer la conexión

Para crear la conexión, necesitamos un objeto de la clase Connection. Esta clase se encuentra en el paquete java.sql, así que añadiremos estas líneas al código:import java.sql.Connection;

...

//conectar

Connection conOracle = null;

conOracle = this.getConexionOracle();

También necesitaremos otras clases de este paquete, así que las añadiremos:

import java.sql.DriverManager;

import java.sql.SQLException;

import java.sql.Statement;

import java.sql.ResultSet;

Una opción más cómoda sería haber importado todo el paquete java.sql con una única instrucción, así:

import java.sql.*;

Pero yo prefiero especificar individualmente cada clase (si fueran muchísimas no me complicaría la vida e importaría todo el paquete, pero en este caso son pocas). De esta manera, hacemos explícito el conocimiento de las clases que estamos importando.

Para conectar con un servidor Oracle, necesitamos los siguientes datos: servidor (nombre o dirección IP), puerto (por defecto, 1521), nombre del esquema, usuario y la clave. Si tenéis claro todo esto, el método para obtener la conexión quedaría algo así (he borrado los datos específicos de mi instalación, naturalmente):

private Connection getConexionOracle() {

String

servidor = "xx",

puerto = "1521",

esquema = "xx",

passBD = "xx",

usuario = "xx";

String cadenaBD = "jdbc:oracle:thin:@" + servidor + ":" + puerto + ":" + esquema;

Connection conOracle = null;

try {

DriverManager.registerDriver (new oracle.jdbc.driver.OracleDriver());

conOracle = java.sql.DriverManager.getConnection(cadenaBD, usuario, passBD);

} catch (SQLException e) {

e.printStackTrace();

System.out.println("Error en getConexionOracle() : " + e.getMessage());

}

return conOracle;

}

OJO: esto de poner en el propio código Java los datos de la conexión probablemente no es la forma más adecuada de hacerlo. De momento lo dejaremos así por simplicidad de comprensión, pero no es lo más recomendable. Sería mejor configurar la conexión a nivel del contenedor de portlets (Tomcat en nuestro caso, Javaboss... ) y desde el código Java obtener la conexión.

6. Realizar la consulta

Una vez obtenida la conexión, ya está hecho lo más difícil. Ahora tan sólo nos queda realizar la consulta, lo cual podemos hacer con el código que se ve a continuación//recuperar datos

Statement orclStmt = conOracle.createStatement();

String sql = "select campo1, campo2 from tabla order by campo1 ";

orclResult = orclStmt.executeQuery(sql);

Como vemos, se utiliza el método createStatement del objeto conOracle y el objeto Statement devuelto nos permite ejecutar la consulta correspondiente.

El objeto oraclResult es de tipo java.sql.ResultSet. Como véis, no lo he declarado en estas líneas, y eso se debe a que voy a poner todo este código dentro de un bucle try/catch, ya que los métodos createStatement y executeQuery pueden lanzar algunas excepciones y debemos atraparlas. Por ello, declararé las variables orclResult y la variable conOracle antes de este bloque, así:

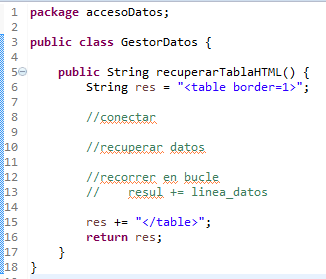

public String recuperarTablaHTML() {

String res = "<table border=1>";

Connection conOracle = null;

ResultSet orclResult = null;

try {

//conectar

conOracle = this.getConexionOracle();

//recuperar datos

Statement orclStmt = conOracle.createStatement();

String sql = "select campo1, campo2 from tabla1 order by campo1 ";

orclResult = orclStmt.executeQuery(sql);

Nuestro código va tomando forma.

7. El bucle de procesamiento

Una vez obtenido el resultado, ya sólo nos queda ir recorriendo el conjunto de registros del resultado. Algo que podemos hacer así:while (orclResult.next()) {

String campo1 = orclResult.getString("campo1");

String campo2 = orclResult.getString("campo2");

res += "<tr>";

res += "<td>" + campo1 + "</td>";

res += "<td>" + campo2 + "</td>";

res += "</tr>";

this.numResultados++;

}

También hemos introducido en el bucle un contador del número de registros procesados, como puede verse en la última línea dentro del bucle.

8. Mostrar los resultados

Bueno, pues hecho todo lo anterior, sólo nos queda regresar al fichero view.jsp y añadir el código para mostrar el resultado.

Fig. 17. Mostrando los resultados en la vista del portlet

Ahora nos vamos al portal y comprobamos si todo funciona como debería:

Fig. 18. Ejecutando el portlet en nuestro portal

Bueno, parece que sí. Así que ya podemos dar por terminada esta entrada.